get和post的区别?get不安全-post安全|面试官:好,你走吧

开个小玩笑,面试官肯定是想知道更详细的内容,那面下面就是相对详细的内容,请收下吧(* ̄︶ ̄)

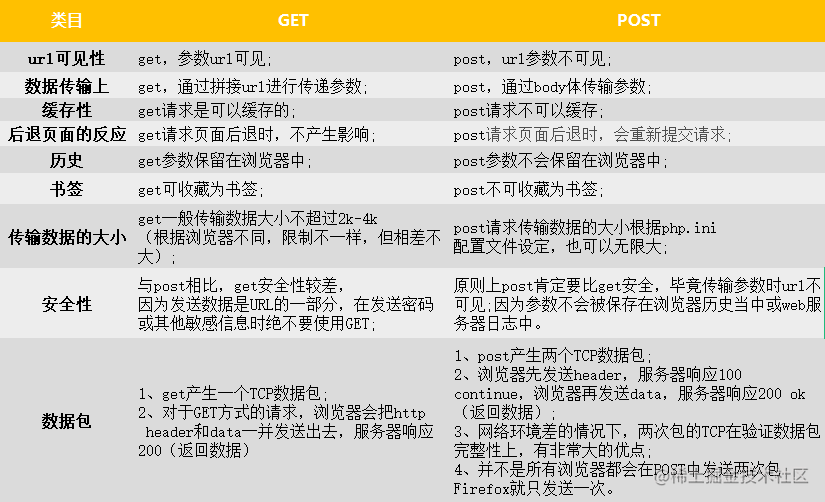

1、url可见性

get,参数url可见;

post,url参数不可见;

2、数据传输上

get,通过拼接url进行传递参数;

post,通过body体传输参数;

3、缓存性

get请求是可以缓存的;

post请求不可以缓存;

4、后退页面的反应

get请求页面后退时,不产生影响;

post请求页面后退时,会重新提交请求;

5、历史

get参数保留在浏览器中;

post参数不会保留在浏览器中;

6、书签

get可收藏为书签;

post不可收藏为书签;

7、传输数据的大小

get一般传输数据大小不超过2k-4k(根据浏览器不同,限制不一样,但相差不大);

post请求传输数据的大小根据php.ini 配置文件设定,也可以无限大;

8、安全性

与post相比,get安全性较差,因为发送数据是URL的一部分,在发送密码或其他敏感信息时绝不要使用GET;

原则上post肯定要比get安全,毕竟传输参数时url不可见;因为参数不会被保存在浏览器历史当中或web服务器日志中。

9、数据包

get:

1、get产生一个TCP数据包;

2、对于GET方式的请求,浏览器会把http header和data一并发送出去,服务器响应200(返回数据)。

post:

1、post产生两个TCP数据包;

2、浏览器先发送header,服务器响应100 continue,浏览器再发送data,服务器响应200 ok(返回数据);

3、网络环境差的情况下,两次包的TCP在验证数据包完整性上,有非常大的优点;

4、并不是所有浏览器都会在POST中发送两次包Firefox就只发送一次。

10、GET 方法参数写法是固定的吗?

- 在约定中,一般我们的参数是写在 ? 后面,用 & 分割。

- 我们知道,解析报文的过程是通过获取 TCP 数据,用正则等工具从数据中获取 Header 和 Body,从而提取参数。

- 也就是说,我们可以自己约定参数的写法,只要服务端能够解释出来就行。

11、POST 方法比 GET 方法安全?

- 按照网上大部分文章的解释,POST 比 GET 安全,因为数据在地址栏上不可见。

- 然而从传输的角度来说,他们都是不安全的,因为 HTTP 在网络上是明文传输,只要在网络节点上抓包,就能完整地获取数据报文。

- 要想安全传输,就只有加密,也就是 HTTPS

谢幕